Inhaltsverzeichnis

DNS-over-HTTPS- und DNS-over-TLS-Unterstützung

Hintergründe

Im September 2019 ging ein Thema durch die IT-News, von dem ihr sicher auch schon gehört habt: Mozilla stellte damals in Firefox Cloudflare als DoH-Provider in den Voreinstellungen ein. DoH steht hier für DNS-over-HTTPS, DoT für DNS-over-TLS, also im Gegensatz zum herkömmlichen DNS über kryptographisch gesicherte Verbindungen. Aus unserer Sicht ist es keine schlechte Idee, DNS-Abfragen zu verschlüsseln, damit in offenen Netzen (wie z.B. Freifunk München) diese nicht mitgelesen werden können. Allerdings ist es vielen Nutzern und auch uns ein Dorn im Auge, per default einen Provider aus den USA einzusetzen.

Deswegen haben wir für euch einen eigenen DoH-/DoT-Dienst aufgesetzt, der diese Problematik umgeht. Privacy-relevante Daten bleiben im Land und wir sorgen dafür, dass eure DNS-Anfragen privat bleiben.

Um den Dienst zu nutzen, müsst ihr, wenn ihr nicht über einen Freifunk München - Accesspoint geht und eure Applikation nicht den Standard-DNS benutzt, allerdings manuell auf euren Systemen konfigurieren, zum Beispiel im Browser, auf dem Smartphone oder eurem Tablet.

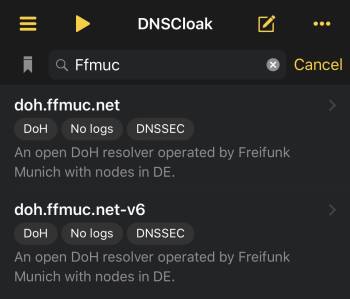

Wir haben uns auch auf der Seite des DNSCrypt-Projektes eintragen lassen, wodurch wir automatisch bei den Resolvern in der App DNSCloak (iOS) oder bei dnscrypt-proxy zu finden sind.

Adressen

(auch als normale DNS Server nutzbar):

doh.ffmuc.net - IPv4: 5.1.66.255 / 185.150.99.255 IPv6: 2001:678:e68:f000:: / 2001:678:ed0:f000::dot.ffmuc.net - IPv4: 5.1.66.255 / 185.150.99.255 IPv6: 2001:678:e68:f000:: / 2001:678:ed0:f000::

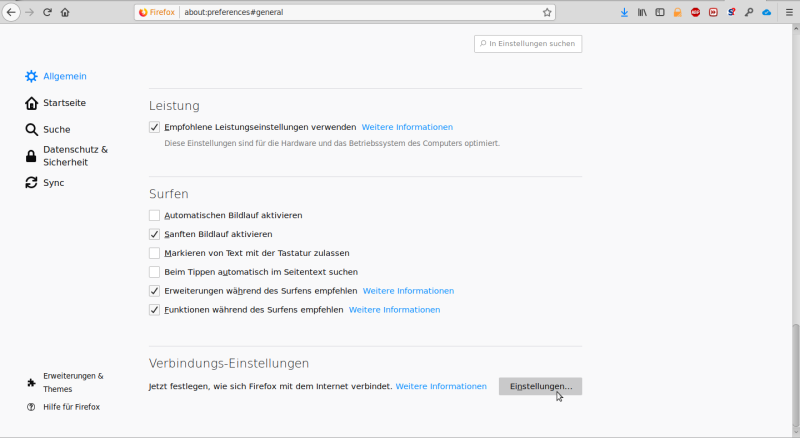

Firefox

Die Einstellungen in Firefox können bequem per Oberfläche gemacht werden. Eine detaillierte Anleitung findet sich hierzu auch direkt bei wiki.mozilla.org. Für den deutschsprachigen User gibt es auch eine detaillierte Anleitung im Privacy Handbuch.

Dazu gebt ihr in der Adresszeile about:preferences#general ein und folgt dann den Screenshots. Für die Netzwerkeinstellungen müsst ihr ganz nach unten scrollen.

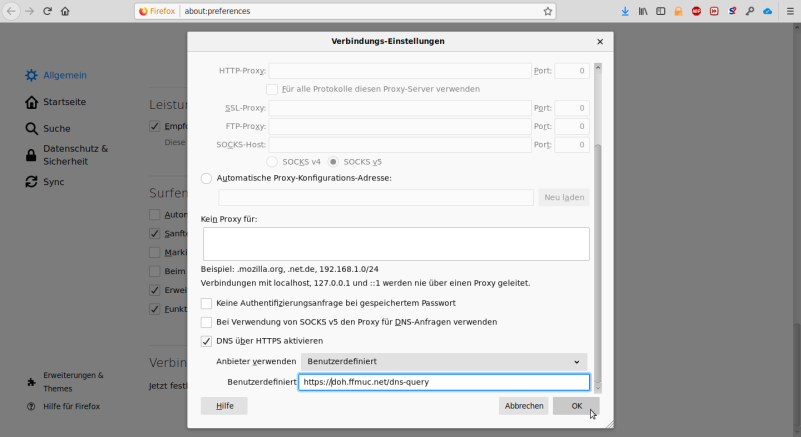

Hier wählen wir Benuzerdefiniert. Beim Dropdownfeld [ Anbieter verwenden ] tragen wir in das Feld [ Benutzerdefiniert ] den Wert

https://doh.ffmuc.net/dns-query ein.

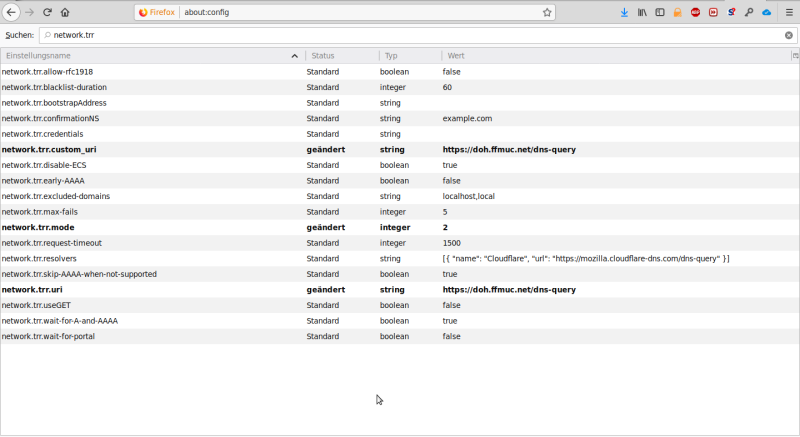

Alternativ kann man die Konfiguration auch direkt nach Eingabe der „Adresse“ about:config vornehmen. Die entsprechenden Optionen finden sich nach Eingabe der Suchoption network.trr.

DNSCloak (iOS)

Android

Android 9

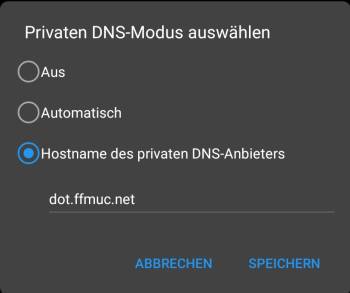

In Android geht ihr in die “Einstellungen” zu “Wi-Fi & Internet”. Unten ist ein Feld “Privates DNS”. Wenn ihr darauf tippt, taucht folgender Dialog auf:

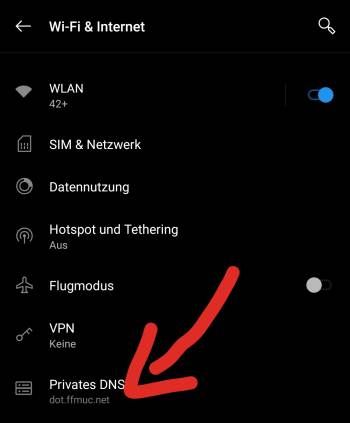

Nachdem ihr auf “Speichern” getippt habt, taucht “dot.ffmuc.net” in der Übersicht auf:

Android < 9

Falls ihr ein Android-System habt, welches älter als Android 9 ist, müsst ihr auf andere Apps zurückgreifen.

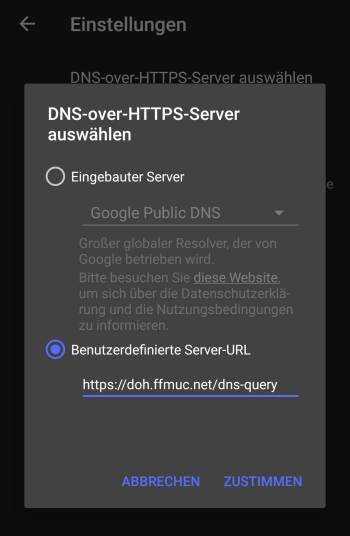

Unsere aktuelle Empfehlung ist (Intra).

In den Einstellungen kann man den “DNS-over-HTTPS-Server auswählen”.

Dort tragt ihr als “Benutzerdefinierte Server-URL” https://doh.ffmuc.net/dns-query ein:

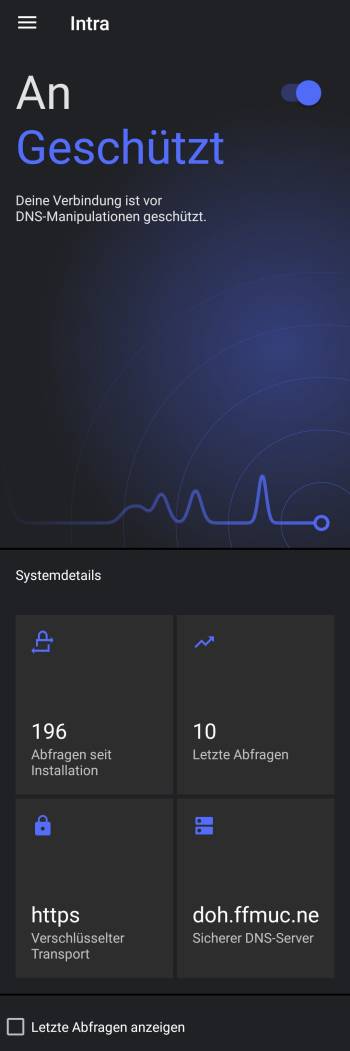

Wenn ihr es dann aktiviert, kann es dann so aussehen:

Unbound

Falls ihr bei euch Unbound als Resolver benutzt, ist das Hinzufügen eines DoT-Servers sehr einfach. Ihr fügt zu eurer “normalen” Konfiguration folgendes hinzu:

forward-zone:

name: "."

forward-addr: 5.1.66.255@853#dot.ffmuc.net

forward-addr: 185.150.99.255@853#dot.ffmuc.net

forward-addr: 2001:678:e68:f000::@853#dot.ffmuc.net

forward-addr: 2001:678:ed0:f000::@853#dot.ffmuc.net

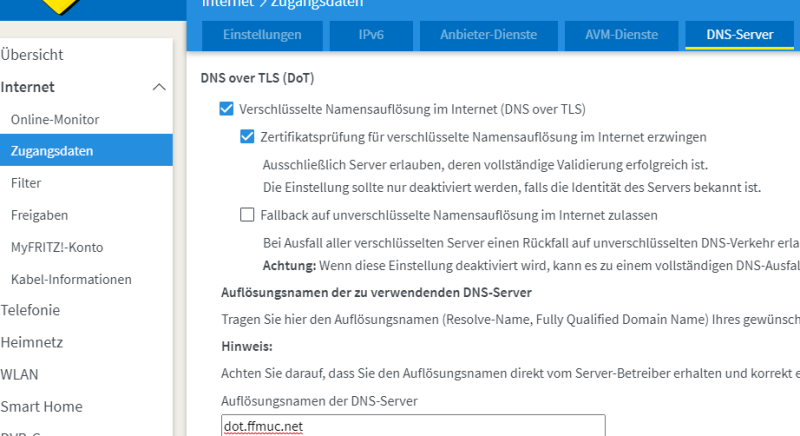

AVM Fritz!Box

Seit Fritz!OS 7.20 ist es möglich, DoT-Server direkt in der Fritz!Box einzustellen. Geht dazu über Internet → Zugangsdaten → DNS-Server. Unten im Feld tragt ihr nun dot.ffmuc.net als Hostnamen ein:

Im Online-Monitor könnt ihr nun sehen, dass unter „Genutzte DNS-Server“ auch folgende Einträge auftauchen:

2001:678:e68:f000:: (DoT verschlüsselt) 2001:678:ed0:f000:: (DoT verschlüsselt) 5.1.66.255 (DoT verschlüsselt) 185.150.99.255 (DoT verschlüsselt)

Bei einem der beiden steht auch „aktuell genutzt für Standardanfragen“.

Wenn dem so ist, ist alles richtig.

Mikrotik / RouterOS

Das Hauptproblem hier ist, dass die Geräte von Haus aus dem FFMuc LetsEncrypt-Zertifikat nicht vertrauen. Wir müssen deshalb erst das normale DNS konfigurieren, das Zertifikat herunterladen und installieren und können erst dann DoH konfigurieren:

/ip dns set servers=5.1.66.255,185.150.99.255 /tool fetch url=https://letsencrypt.org/certs/isrgrootx1.pem /certificate import file-name=isrgrootx1.pem passphrase="" /ip dns set servers=5.1.66.255,185.150.99.255 use-doh-server=https://doh.ffmuc.net/dns-query verify-doh-cert=yes

(Hier sind die Kommandozeilenbefehle angegeben. In der GUI sind ist die Hierarchie identisch, d.h. statt „/ip dns set“ wählt man den Menüpunkt „ip“ und dann Unterpunkt „dns“ und setzt da die entsprechenden Werte.)

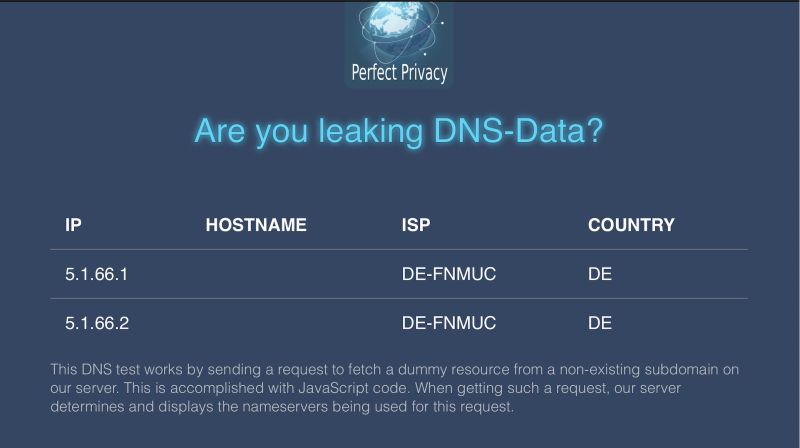

DNSleak-Test

Wenn alles geklappt hat, könnt ihr einen DNSLeak-Test machen. Das Ergebnis sollte wie folgt aussehen:

Statistiken

Natürlich gibt es auch eine ausführliche Statusseite, auf der ihr alle allgemeine Statistiken zu dem Dienst ansehen könnt.

Nur, um es gesagt zu haben:

Bei uns gibt es keine Logs, die Rückschlüsse auf die inhaltliche Nutzung des Dienstes durch einzelne Benutzer ermöglichen.

Es gibt lediglich zusammenfassende Statistiken, die auf obiger Statusseite öffentlich einsehbar sind. Um rate-limits durchzusetzen, führen wir darüber hinaus Logs bzgl. der Anzahl von Requests pro IP-Adresse.

Wir sehen also nur, dass eine DNS-Auflösung angefragt wurde und nicht was gefragt wurde.

Wer noch mehr zu dem Thema wissen möchte, dem seien folgende Talks (englisch) empfohlen: